Liebe Freunde,

in letzter Zeit mehren sich mal wieder massiv die Mails von Betrügern und Spammern. Eigentlich gab es sie schon immer - manche sind raffiniert, andere eher plump, aber alle zielen darauf ab, Vertrauen zu erschleichen und Geld oder Daten zu stehlen. Ich möchte an einem konkreten Beispiel von Anfang bis Ende zeigen woran man sie erkennt, etwas Licht ins Fachchinesisch bringen und schlussendlich auch den Missbrauch an geeigneter Stelle melden kann.

Betrugsmaschen

Die gängigsten Betrugsmaschen:

1. Phishing

- Gefälschte E-Mails oder Webseiten, die dich zur Eingabe von Passwörtern oder Bankdaten verleiten.

- Oft getarnt als Nachricht von Banken, PayPal, Amazon etc.

2. Fakeshops

- Professionell aussehende Online-Shops, die nie liefern.

- Preise sind oft zu gut, um wahr zu sein.

- Impressum fehlt oder ist gefälscht.

3. Vorkassebetrug

- Du sollst im Voraus zahlen, z. B. für ein Produkt, das nie geliefert wird.

- Häufig bei Kleinanzeigen oder dubiosen Online-Diensten.

4. Dreiecksbetrug

- Ein Käufer zahlt mit gestohlenen Daten, du versendest die Ware – und der echte Kontoinhaber fordert sein Geld zurück.

5. Love-Scam / Romance Fraud

- Betrüger geben sich als Liebesinteressierte aus und bauen Vertrauen auf.

- Später bitten sie um Geld für „Notfälle“ oder „Reisen“.

6. Fake-Rechnungen oder Mahnungen

- Du erhältst eine Rechnung für etwas, das du nie bestellt hast.

- Ziel: Einschüchterung und Zahlung durch Druck.

7. Job- und Gewinnversprechen

- Du bekommst angeblich einen Job oder hast etwas gewonnen – musst aber vorher Gebühren zahlen oder Daten preisgeben.

8. Malware & Ransomware

- Du wirst aufgefordert, Software zu installieren, die dein System infiziert.

- Ziel: Datenklau oder Erpressung durch Verschlüsselung.

die Mail

Meine Voraussetzungen: Outlook als E.Mail-Programm. Das ist keine Grundvoraussetzung, sondern eben nur meine hier am Arbeitsplatz. Die Vorgehensweise ist in Google-Mail oder auch Thunderbird ähnlich. Ich werde hier die Vorgehensweise in Outlook beschreiben. Legen wir los.

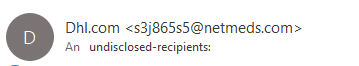

Heute erreichte mich ein Mail von DHL. Nicht Ungewöhnliches, denn DHL ist ja einer der größten Transporteure. Nur, ich hatte nichts bestellt????

1. Sehr eigenartig der Blick auf die Adresse:

Eigentlich schon der Punkt zum Löschen der Mail. Aber!!!!Mein Interesse war geweckt und ich wollte wissen wohin der Weg führt.

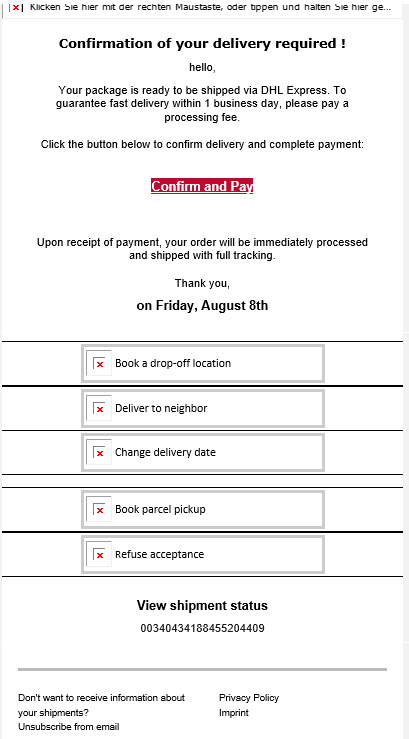

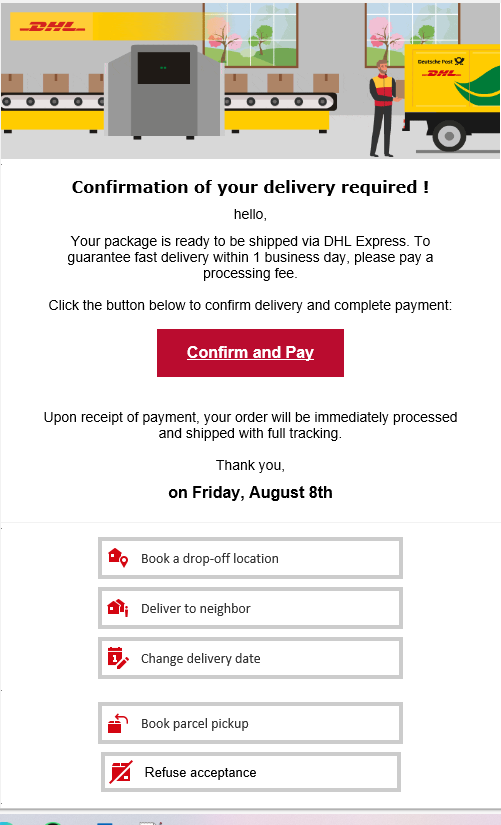

2. Die Mail:

|

Kurz etwas zur nebenstehenden Mail: Die komischen Rechtecke wären eigentlich Bilder gewesen. Da sich aber Schadcode wunderbar in Bildern verstecken lässt ist bei meinen Mails das Vorladen der Bilder bzw. download Selbiger ausgeschaltet. Das als Empfehlung. Abgesehen davon ist rot markiert, was ich tun soll "Confirm an Pay". Spätestens jetzt ist mein Interesse geweckt und ich werde tiefer bohren. Im nächsten Registerreiter gehen wir zur Analyse über. |

Theorie

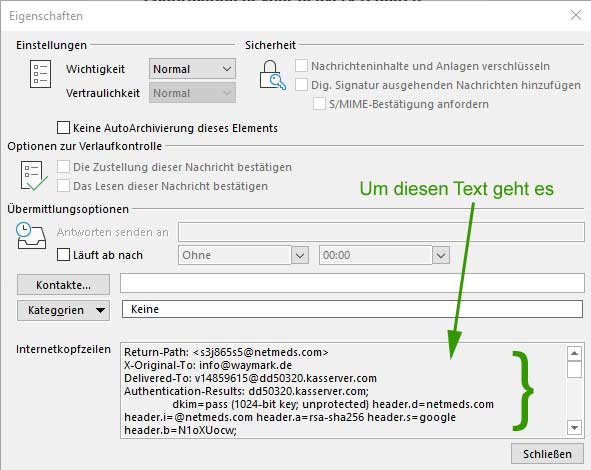

Bevor wir in die Analyse einsteigen noch kurz etwas Theorie. Jede Mail enthält einen HEADER. In diesen Kopfdaten stehen wichtige Informationen, die Aufschluss über den Vertriebsweg der Mail geben. Allerdings sehen die Daten im ersten Moment sehr kryptisch aus. Zeit für uns Licht ins Dunkel zu bringen.

- HEADER sichtbar machen

- Doppelklick auf die Mail

- Anschließend Datei->Information->Eigenschaften aklicken und wir sehen folgendes Bild

Analyse

Nun wollen wir uns diese Zeilen etwas genauer anschauen. Und spätestens hier wird deutlich, dass wir einem Betrüger auf der Spur sind. Die wichtigsten Stellen und der erklärende Text sind rot markiert.

Zu guter Letzt:

| Merkmal | Bewertung |

|---|---|

| X-Spam: Yes | Mail wurde als Spam erkannt |

| undisclosed-recipients | Massenversand, keine echte Zielperson |

| PHPMailer | Häufig bei automatisierten oder manipulierten Mails |

| Subject | Verschleiert, enthält Tracking-Code |

| X-Spamd-Bar: ++++++++++++ | Sehr hohe Spam-Wertung |

Nachschlag

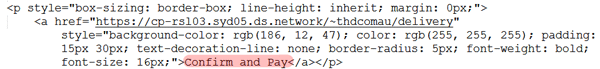

Wir haben es fast geschafft. Es steht nur noch eine Frage. Was verbirgt sich hinter "Confirm and Pay". Hinter diesem unscheinbaren Text verbirgt sich die eigentliche Crux.

Auch hier ein paar Sätze Theorie. Viele EMails sind HTML geschrieben. Speziell dann, wenn sie Links (Weiterleitungen) enthalten sollen, deren Quelle nicht sofort erkannt werden soll. Aber Achtung!!! Nicht jede HTML-Mail ist Betrug. Meistens soll sie einfach nur ansprechender aussehen als eine Text-Mail. In unserem speziellen Fall haben wir es auch mit HTML zu tun. HTML ist keine Programmiersprache, sondern eine Formatierungssprache.

Grundsätzlich besteht eine HTML Datei immer aus "Kopf und Körper", "Head und Body". Alle Elemente und deren Formatierungen sind im sog. Quelltext verankert.

Aber grau ist alle Theorie, schnell zur Praxis.

| Ansicht der Mail | Quelltext |

|

Auf die Mail kann man schon hereinfallen. Man könnte wirklich denken,

Die rot markierten Stellen im Quelltextsind sind eindeutig. Dort ist definitiv kein DHL mehr im Spiel. Übrigens handelte es sich bei diesem Link um eine Phishing-Seite oder eine Malware-Falle, |

Fazit

Kann es eigentlich eine abschließende Zusammenfassung geben? Ein Fazit sei trotzdem gestattet.

Die kriminelle Energie der Urheber solcher Mails kann jemanden schon auf die Palme bringen.

Ergebnisse der Recherche:

Die Mail wurde über Google Cloud versendet, aber mit einer gefälschten oder missbrauchten Absenderadresse von netmeds.com. Es ist gut möglich, dass jemand den Mailserver oder die Domainstruktur von Netmeds ausnutzt, um Spam oder Phishing zu verbreiten.

Was kann man tun?

1. Nicht antworten oder klicken

Lösche die Mail und öffne keine Anhänge oder Links.

2. Domain melden

Du kannst netmeds.com direkt kontaktieren oder die Mail bei Google melden:

- Google Phishing Report

- Netmeds Kontaktseite

3. IP-Adresse prüfen

Die IP 34.28.233.199 gehört zu Google Cloud – kann von jedem genutzt werden. Du kannst sie bei Abuse-Diensten melden:

- AbuseIPDB

- Spamhaus

Was ich konkret getan habe

Meldung an Google und Netmeds wegen Betrug und Missbrauch der Dienste mit folgendem Formular:

Betreff: Missbrauch von netmeds.com für Spam/Phishing über Google Cloud

Sehr geehrtes Team,

ich habe am 8. August 2025 eine verdächtige E-Mail erhalten, die offenbar über Google Cloud versendet wurde und als Absender die Domain netmeds.com verwendet hat. Die Nachricht wurde von meinem Mailserver als Spam erkannt und enthält typische Merkmale eines Phishing-Versuchs.

Details:

- Absender:

- IP-Adresse des sendenden Servers: 34.28.233.199 (Google Cloud)

- Betreff: „Confirmation of your delivery required – PF9VVU0SJFDU“

- Mailer: PHPMailer 12.7.5

- Empfänger: undisclosed-recipients

- Spam-Wertung: hoch (X-Spamd-Bar: ++++++++++++)

Die vollständigen Header können bei Bedarf zur Verfügung gestellt werden.

Ich bitte Sie, den Vorfall zu prüfen und ggf. Maßnahmen zu ergreifen, um weiteren Missbrauch zu verhindern. Sollte diese Mail nicht von Ihrem System autorisiert worden sein, könnte ein Dritter Ihre Infrastruktur missbrauchen.

Vielen Dank für Ihre Unterstützung.

Mit freundlichen Grüßen

Karsten

Nachfolgende Mailadressen können dazu benutzt werden:

1. Phishing-Meldeformular von Google.

2. Für Netmeds kannst du deren Kontaktformular nutzen oder eine Mail an ihre Support-Adresse schicken.